I have used OpenPGP for a while now, usually with GPG. I use it, especially with my password manager on my Debian box. The GNOME folks did a great job with password prompts for it and for the SSH agent.

Recently, I started using encryption and digital signatures also for emails.

I use Thunderbird as a client. With version 78, its authors deprecated the old plugin APIs. Enigmail, the addon that provided OpenPGP with a GPG integration, became incompatible. However, they also decided to support this feature natively.

While most of Thunderbird’s source code is released under MPL, GPG is released under the GNU GPL 3.0 or later. Therefore, they preferred using another library. And so, they also waived the great integrations that GPG already has.

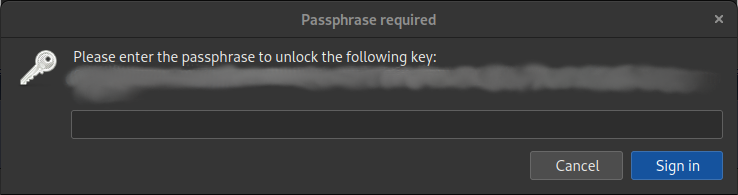

So, what is different in this screenshot from the usual Thunderbird password prompts? … [Leggi il resto]